Contra DDoS (ataques por denegación de servicio) existen soluciones avanzadas, para poder proteger y mitigar nuestra infraestructura, ante este tipo de amenazas. Hoy, vamos a profundizar en ellas.

Antes de entrar en materia, tenemos que ser conscientes, en qué punto estamos respecto a los ataques de denegación de servicio.

El crecimiento de ataques por denegación de servicio ha aumentado de forma exponencial en los últimos 5 años, no solo en números de ataques, sino en la volumetría y ancho de banda que consumen estos ataques, llegando a afectar a empresas que parecía imposible atacar por su gran inversión en seguridad y el tamaño de su infraestructura (Ciberataque más grave de los últimos 10 años).

Estamos acabando el año 2020, donde se ha registrado un incremento de más del 80% del número de ataques por denegación de servicio.

En el último mes, se ha registrado el ataque por volumetría con mayor capacidad de la historia llegando a 1.7 Tbps. Las predicciones de los próximos años no son alentadoras, algunos medios pronostican que se multiplicarán por 100 en el 2021 y la subida será exponencial en los siguientes años.

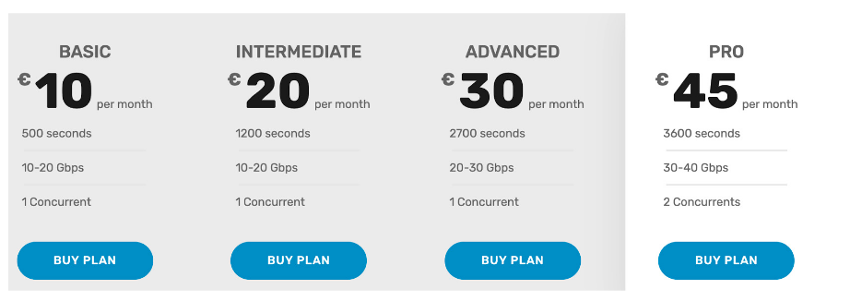

Estamos llegando a un punto, donde contratar estos ataques es demasiado barato y el daño que pueden llegar a causar a la competencia genera costes muy elevados.

Se calcula que el coste de un ataque DDoS a pequeñas y medianas empresas, ocasiona de media, pérdidas de 120.000 $ y en empresas grandes unos 2.000.000 $, y esto es algo que en la situación actual, con miles de personas teletrabajando (digitalización de servicios y empresas), va a aumentar pudiendo hacer que las empresas tengan que asumir estas pérdidas o tengan que realizar una inversión fuerte en seguridad.

Coste de ataques DDoS a PYMES

Mitigación DDoS

Vamos a dividir las técnicas de mitigación DDoS en varias fases, para entender que posibilidades tenemos de defendernos de ataques DDoS en cualquier infraestructura.

Prevención DDoS

Una de las prioridades básicas que tenemos y que podemos llamar fase 0, es la prevención de ataques. Esto requiere una serie de medidas que dificultarán mucho, que nos ataquen desde botnets programadas y ataques muy básicos.

Hay que tener en cuenta que en ciberseguridad existe el concepto de “hacking value”, que es la relación entre dificultad para atacar y el beneficio que se puede obtener. Si el objetivo es muy fácil de atacar, el “hack value” aumenta; por el contrario, si una organización de ciberdelincuentes nos quiere atacar y no ven superficie de ataque sencilla de explotar, es probable que busquen otro objetivo.

Medidas que se pueden tomar:

- Mejorar la arquitectura de red. Es importante tener varias zonas de seguridad, en las que aumentemos la misma, según nos exponemos a Internet. Las DMZ son zonas que están relativamente aisladas de los recursos internos, aportando un nivel de seguridad alto y con una arquitectura “front-end” y “back end”. Esto significa que los servidores que estén con direccionamiento público en Internet, no contienen datos de usuarios o información sensible.

- Mayor rendimiento y ancho de banda. El sobredimensionamiento de los recursos nos va a ayudar en el caso de que recibamos un ataque DDoS por volumetría. Cuanta mayor capacidad tenga nuestra infraestructura, mas difícil será conseguir una denegación de servicio.

- Firewall L7. Algo básico actualmente, es poder tener la capacidad de filtrar y crear políticas robustas basadas en aplicaciones, donde solo vamos a permitir el acceso a las aplicaciones que se usen. El filtrado por capa 3 y 4 ya no es efectivo, al haber muchas técnicas de evasión y ofuscación de paquetes.

- IPS/IDS. Es habitual que los equipos que tenemos en una infraestructura no estén 100% actualizados y protegidos. Un motor IDS/IPS nos va a ayudar a proteger de vulnerabilidades existentes y avisarnos en las fases tempranas del ataque como reconocimiento, escaneo….

- Hardening. Hay que tener en mente que todos los equipos que integran una red convergente, deben ser equipos robustos, y que solo permitan la entrada de tráfico a servicios legítimos. Muchos ataques se realizan sobre protocolos como DNS, NTP y UDP; estos protocolos hay que tenerlos solo, si son estrictamente necesarios desde Internet a nuestra red (Server) y en caso de usarlos, securizarlos lo máximo posible.

Detección DDoS

Si recibimos un ataque DDoS, debemos tener la capacidad de poder detectarlos y diferenciarlos del tráfico legítimo. La fase de detección es primordial para poder tomar acciones sobre el distinto tráfico que entra en nuestra red. Existen muchos métodos de detección muy fiables, de los cuales obtenemos muy pocos falsos positivos. Los ataques por DDoS mas avanzados utilizan tráfico legítimo y técnicas de spoofing, para que parezca que el tráfico que estamos recibiendo, es legítimo.

Los métodos de detección se han convertido en un reto para todos los fabricantes de seguridad. Los ataques DDoS han evolucionado durante los últimos años, existiendo ataques muy difíciles de detectar y diferenciar del tráfico legítimo. Dependiendo del tipo de negocio que tengamos y la criticidad de los servicios, debemos tener métodos de detección mas básicos o avanzados para poder filtrar el tráfico “sucio” y que las aplicaciones, puedan seguir funcionando bajo un ataque DDoS. En otro artículo, detallaremos las formas de detección, ya que hay muchas de diversidad complejidad.

Respuesta frente al DDoS

Después de detectar el tráfico ilegítimo, debemos de aplicar distintas acciones y repuestas para poder evitar que este tráfico alcance nuestra infraestructura de comunicaciones.

- Re-routing. Consiste en re-“enrutar” prefijos en porciones mas pequeñas por distintos AS. No todas las empresas tienen AS (sistema autónomo) y capacidad de realizar esto por BGP. Se pueden contratar servicios externos para realizar re-routing.

- Black Hole Routing. Cuando detectamos un ataque DDoS a una IP o desde una IP se añade a un black hole o una ruta a null, es decir, una ruta que no existe, evitamos que el tráfico malicioso entre en nuestra red.

- SinKHoling. Se usa una base de datos con IPs maliciosas que son bloqueadas o enviadas a un destino inexistente. No es una técnica muy efectiva ya que los últimos ataques DDoS utilizan miles de IPs distintas.

- Scrubbing Center. Es un centro de filtrado preparado con tecnología avanzada para absorber todo el tráfico entrante y utilizando distintas técnicas de detección y filtrado (SYN proxy, umbrales, HTTP cookie, L7 inspection…), que solo permite la entrada a la red, de tráfico legítimo. Se debe desviar el tráfico a un scrubbing center y este nos devolverá solo tráfico limpio.

Adaptación tras el DDoS

El ultimo paso es analizar y tener un plan de respuesta ante ataques por denegación de servicio. Una vez que hemos sufrido ataques DDoS es importante trazar estos ataques, analizar las técnicas que se han usado y mejorar la seguridad e infraestructura de comunicaciones.

Es un proceso “vivo”, donde es imprescindible tener profesionales cualificados con la experiencia necesaria para tomar decisiones que mejoren la seguridad frente a DDoS, sin afectar la funcionalidad de las aplicaciones y servicios.

Puedes ver nuestras Soluciones de Ciberseguridad